Uroburos, un rootkit d'origine russe

mar, 04/03/2014 - 12:19

Les experts G Data ont découvert un code malveillant dont le design et le niveau de complexité laissent à penser, selon qu’il est probablement l’œuvre de services secrets. Son but est de dérober des informations confidentielles de grands réseaux. Le rootkit appelé Uroburos travaille en autonomie dans les réseaux infectés. Selon G Data un tel programme n’est réalisable qu’avec un important investissement humain. Plusieurs détails techniques, tels que le nom des fichiers, le cryptage, ou encore le comportement du programme, montrent qu’Uroburos provient d’une source russe, la même que celle ayant mené une cyberattaque contre les USA en 2008 avec le programme « Agent.BTZ ».

Decription d'Uroburos

Decription d'Uroburos

Uroburos est un rootkit qui comporte deux fichiers, un pilote et un fichier système crypté. Avec l’aide de ce programme malveillant, le cybercriminel prend le contrôle du PC infecté. Il exécute alors n’importe quel programme et dissimule son activité. Uroburos est en outre capable de voler des données et d’interrompre le trafic de données sur le réseau. Grâce à sa structure modulaire, le cybercriminel peut développer le programme pour d’autres utilités. G Data classe ce rootkit dans un haut niveau de dangerosité compte tenu de sa flexibilité et de sa modularité.

Une complexité technique œuvre des services secrets

La complexité et le design d’Uroburos induisent un développement sophistiqué et coûteux. Selon G Data, ses auteurs ne sont pas des cybercriminels, mais plus probablement des services secrets.

Uroburos est dimensionné pour les grands réseaux tels que les administrations et les grandes entreprises. Le programme malveillant se diffuse de façon autonome et travaille en mode point à point. Les ordinateurs infectés communiquent ensemble via un réseau fermé. Le code n’a ainsi besoin que d’un seul ordinateur connecté à Internet pour se répandre dans le réseau. Les documents et autres données présents sur les ordinateurs infectés sont transmis sur des serveurs distants. Uroburos infecte les systèmes Microsoft 32 bits et 64 bits.

Russie vs États unis ?

Des détails techniques (le nom des fichiers, le cryptage, le comportement du programme) indiquent que les attaquants ayant ciblé les États-Unis en 2008 avec le programme malveillant « Agent.BTZ » ne sont pas étrangers à cette nouvelle attaque. En effet, Uroburos vérifie si l’Agent.BTZ est déjà installé sur le système, et dans ce cas ne s’active pas. Autre indice : les développeurs des deux programmes malveillants utilisent la langue russe. Le fonctionnement d’Uroburos montre enfin que le particulier n’est pas la cible de l’attaque. Les efforts investis impliquent des cibles telles que les multinationales, les administrations étatiques, les services de renseignements, ou d’autres grandes organisations.

Un code actif depuis plus de trois ans

Le rootkit Uroburos est un programme malveillant très avancé et ancien. Le plus ancien pilote détecté par l’analyse a été compilé en 2011.

Un vecteur d’infection qui reste à définir

À l’heure actuelle, les moyens utilisés par les attaquants pour infecter leurs cibles avec Uroburos ne sont pas définis. De nombreuses méthodes restent possibles, telles que l’hameçonnage, l’infection dite « Drive-by-download » ou encore l’attaque par ingénierie sociale.

Que signifie Uroburos?

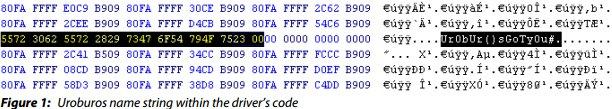

Le programme malveillant a été baptisé « Uroburos » par G Data car ce nom est inscrit à plusieurs endroits dans les fichiers de pilote du code malveillant - Urobur()sGotyOu#. Dans la mythologie grecque, Uroburos est le symbole d’un serpent ou un dragon qui se mord la queue.

L’analyse complète d’Uroburos, très intéressante, est disponible en téléchargement à cette adresse : https://www.gdata.de/rdk/dl-en-rp-Uroburos