ven, 08/06/2012 - 11:55

Qui n’a jamais rencontré une fausse application sur Facebook ? Un ami publie une vidéo « incroyable » sur son mur ou souhaite partager avec vous une application « extraordinaire». Mais avant même que vous n’ayez eu le temps de vous rendre compte de votre erreur, en cliquant sur ce message vous avez à votre tour partagé cette fausse bonne information à l’ensemble de vos amis. Quel est le but de ces fausses applications ? Sont-elles dangereuses ? Le G Data SecurityLabs décortique un cas concret et apporte quelques éclairages sur ces attaques.

La plupart des attaques menées sur Facebook ont une portée économique. En s’appuyant sur les réseaux publicitaires les concepteurs de ces fausses applications ont trouvé un moyen simple de gagner rapidement beaucoup d’argent sans nécessairement nuire à l'utilisateur, du moins pas directement. Dans le cas « Checker » étudié, G Data SecurityLabs a découvert une approche particulièrement sophistiquée.

Tout commence avec un message sur le Mur : Un de vos amis possède une application capable de vérifier qui de ses contacts consultent son profil. Une application forcément très intéressante et enviable (non autorisée par Facebook. Voir l’aide à ce sujet ici).

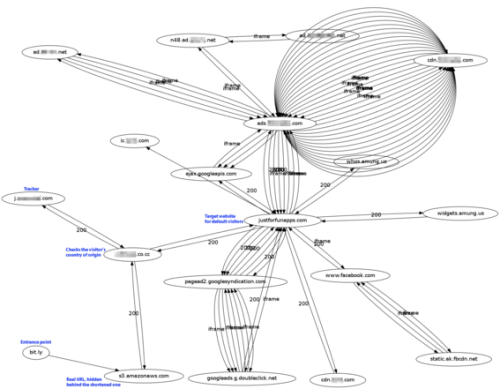

À défaut de diriger sur ladite application, l’URL raccourcie conduit à une adresse Internet dont la seule fonction est de vérifier le pays d'origine du visiteur. Selon le résultat, le visiteur est alors dirigé dans une longue chaîne de redirection vers de nombreux services ad intégrés dans des iFrames. Chaque « visite » automatique sur ces sites permet à l’attaquant de gagner de l'argent.

Source G Data Software AG

La chaîne de redirection graphique montre les événements qui se déroulent dans le cas d’un clic sur l’URL courte. Le site de contrôle du pays d'origine distingue alors trois possibilités avec trois URL impliquées :

Si l’internaute est en UK:

arLinks[0] = "the*****ter.com/313/index.php";

arLinks[1] = "the*****ter.com/313/index.php";

arLinks[2] = "the*****fly.com/final2.php";

Pour NL, IE, FR:

the*****ter.com/313/index.php

Pour US, AU, ZA, CA, BE, ES:

the*****fly/final2.php

Pour les autres pays :

http://justforfunapps.com

Selon les pays, différentes pages sont affichées à des fréquences diverses. La page Internet justforfunapps est un exemple de pages affichées. Celle-ci est chargée de publicités pour divers produits et services web. Heureusement, aucun lien intégré n’est malveillant, mais les attaquants peuvent rediriger le trafic vers un site Web dangereux dès qu’ils le souhaitent.

Sur les autres sites ciblés, jeux de loterie, chèque-cadeau et réductions diverses sont proposés. Des offres pour lesquelles il faut bien entendu saisir ses coordonnées personnelles (numéro de téléphone mobile, adresse e-mail, etc.). Certaines loteries invitent aussi l’internaute à envoyer plusieurs SMS surtaxés.

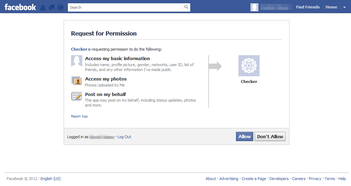

Mode de propagation

Dans le cas de l’application "Checker" testée, son installation est proposée lorsque la victime clique sur l’image de la soi-disant interface affichée sur le mur de son ami. Une demande de validation des droits liés à l’utilisation de l’application est alors demandée. Une fois les autorisations accordées, "Checker" publie automatiquement l’image de sa fausse interface sur le mur et attend ses futures victimes : soit elles cliquent sur le lien proposé et entre dans la chaine de publicités, soit elles cliquent sur l’image et installent la fausse application. Dans les deux cas, l’action des internautes contribue directement ou indirectement à l’enrichissement de l’attaquant.

G Data SecurityLabs

A propos de l'auteur