Comment The Hacking Team a été hackée

mar, 19/04/2016 - 12:03

Il y a un peu moins d'un an, la société The Hacking Team a été hackée. L'affaire avait fait grand bruit car les données qui avaient été dérobées montraient que la société, contrairement à ce qu'elle a toujours prétendu, entretient des contacts peu avouables avec des pays pas trop préoccupés par la question des droits de l'homme.

Ce n'est pas très glorieux, pour une société spécialisée dans l'exploit des vulnérabilités des autres, de se faire hacker soi-même. La société The Hacking Team avait donc essayé de sauver la face par un communiqué, quand lequel elle se disait "victime d’une attaque d’un très haut niveau technique, possiblement venue d’un groupe politique organisé ou d’un gouvernement".

La réalité est sensiblement différente... Phineas Fisher, qui a réalisé le hack, a publié entièrement la démarche qu'il a suivi pour y parvenir.

Le document est en ligne sur PasteBin. Un document qui se révèle en outre un vrai petit manuel d'apprentissage pour ceux qui veulent devenir hacker de haut niveau. Notamment, y est expliqué comment faire pour éviter que des enquêteurs ne remontent à l'origine d'un hack.

En ce qui concerne le hack de The Hacking Team, Phineas Fisher nous apprend qu'il a d'abord exploité une faille zéro-day sur laquelle il ne dit rien, cette faille existant encore et étant encore exploitable. Il est malgré tout amusant de savoir que The Hacking Team, qui vend des exploits zéro-day aux autres, en laisse trainer sur son système :-)

Une fois dans la place, Phineas Fisher a installé une backdoor qu'il a rendu aussi discrète que possible afin de ne pas tirer de sa sieste l'administrateur système des lieux. Puis il a examiné tous les outils en place et surveillé le trafic réseau.

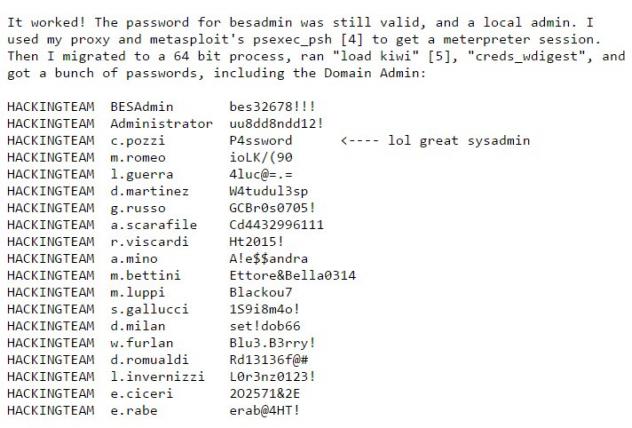

Il a notamment trouvé des bases de données MongoDB qui n'étaient pas protégées par un mot de passe. Dans une base de données, il a trouvé des information relatives au système de backup de l'entreprise, puis a accédé aux backups eux-mêmes. D'un backup il a extrait le mot de passe administrateur d'un BlackBerry Enterprise Server. Ce qui lui a permis de récolter ensuite quantités d'autres mots de passe, obtenant ainsi d'autres accès et tous les privilèges qu'il pouvait souhaiter.

A noter le mot de passe super fort, p4ssword., de Christian Pozzi, qui se décrit lui même sur LinkedIn comme ingénieur sécurité et expert système de la société :-)