lun, 16/12/2013 - 10:33

Oui les espions peuvent être des hackers, mais gardez votre calme, les techniques employées sont les mêmes que dans le cadre d’attaques non gouvernementale. Par Norman Girard, Vice Président et directeur général Europe de Varonis.

J’ai récemment pris le temps de revenir sur les articles concernant le piratage militaire de la Chine au sein des systèmes d’information de la défense des américains. Bien que le mot cyber-attaque prenne un sens plus inquiétant lorsqu’un gouvernement est impliqué, la plupart des journaux ont généralement décrit cet acte comme un fait divers technologique, avec une notion d’espionnage particulière. Il ne s’agit pourtant simplement que d’une nouvelle actualité impliquant des voleurs d’informations qui, bien que travaillant pour un gouvernement, volent des données à partir de serveurs de fichiers en entreprise.

Mon premier réflexe a été d’étudier très sérieusement le compte rendu sur la manière dont ce groupe de voleurs de données s’y est pris - les risques qui ont été pris et les vecteurs d’attaque utilisés. Il y avait très peu à en tirer. Le rapport annuel du Pentagone au Congrès, à l’origine de ces articles, était également peu développé sur cette partie de l’histoire. Pour en savoir davantage, je me suis donc tourné vers l’une de mes sources d’information préférées, le Data Breach Investigations Report (DBIR) de Verizon portant sur les violations de données.

En 2012, les auteurs du DBIR soulignent que les activités des acteurs affiliés à un Etat - nom de code désignant des espions et des services de renseignements gouvernementaux - liées aux infractions de données, étaient en forte hausse par rapport aux années précédentes. Leur analyse montre que les gouvernements étrangers ont été impliqués dans 121 des 621 cas de violation recensés par le DBIR. Et 22 % des infractions relevées par le DBIR ont été motivées par la collecte d’informations ciblant des adresses IP d’entreprises et autres données sensibles.

Comme le souligne le rapport, la différence entre la collecte de renseignements soutenue par un gouvernement et le piratage ordinaire, réside sur le fait que les attaques, dans le premier cas, sont menées sur plusieurs fronts, à l’aide d’une combinaison d’emails d’hameçonnage, de malwares et de la collecte d’une grande variété d’informations d’identifications piratées.

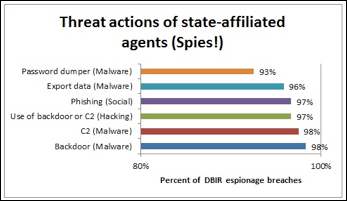

En faisant ma propre analyse des données brutes que le DBIR fournit librement, j’ai pu me faire une meilleure idée de ces attaques orchestrées par les gouvernements. Le tableau ci-dessus présente les six premiers mécanismes d’attaque utilisés par les pirates gouvernementaux. Comme le note le DBIR, ces 121 infractions sont basées sur des exploits bien rodés, pour lesquels certaines tactiques reviennent presque toujours.

Les différentes techniques de piratage ressemblent en effet à quelque chose comme ceci : un utilisateur assis dans un bureau quelque part - société faisant partie du « Fortune 500 », entreprise dans le secteur de la défense ou de la recherche universitaire - se laisse prendre à une attaque de type d’hameçonnage par email grâce à laquelle une porte dérobée est installée sur son ordinateur. Ce petit programme malveillant contacte alors le serveur de commande et de contrôle d’un gouvernement étranger. Les serveurs donne l’ordre à la porte dérobée d’exécuter des commandes simples, notamment le repérage d’un système de fichier, puis l’exportation de données supposées intéressantes. Souvent, le gouvernement étranger est également à la recherche du fichier rassemblant l’ensemble des mots de passe afin d’effectuer une recherche inversée, puis de pirater ces comptes à distance.

Le DBIR rappelle notamment que l’authentification en deux étapes pourrait bloquer 80 % des attaques liées à l’usurpation de mots de passe. Ce qui fonctionne pour les cyber-voleurs ordinaires fonctionne tout aussi bien pour les cyber-espions.

Un audit et une surveillance d’accès aux fichiers et des autorisations des utilisateurs pourraient également repérer l’activité de ces derniers qui accèdent parfois à des documents auxquels ils ne doivent normalement pas toucher.

Norman Girard, Vice Président et directeur général Europe de Varonis

A propos de l'auteur